Si le interesan las posibilidades que nuestro computer software de control de accesos puede ofrecer, o si desea saber dónde puede comprar nuestros productos de control de accesos, haga clic en el botón para ponerse en contacto con la persona de contacto community.

Simplifica el proceso de compra de entradas y permite a los asistentes disfrutar de una experiencia sin contacto durante su estancia en el estadio.

en estos, no se requiere ningún tipo de conectividad. Los propios terminales disponen de memoria para el control de usuarios. Se trata de un sistema de una seguridad baja y de una capacidad muy limitada.

Por ejemplo, si tiene un edificio grande con muchos empleados y puertas, es posible que necesite un sistema de control de acceso biométrico multifactorial que Blend el reconocimiento facial con tarjetas RFID para identificar rápidamente a los usuarios y, al mismo tiempo, mantener un mayor nivel de seguridad.

Además, estos sistemas de control de acceso también se pueden utilizar para fines de monitoreo de acceso al integrarlos con los sistemas existentes.

El control de acceso en seguridad privada es un conjunto de medidas y tecnologías diseñadas para frequent y gestionar quiénes pueden ingresar a determinadas áreas o instalaciones. Visualize una cerradura en la puerta de su casa: solo las personas con la llave correcta pueden entrar.

Elegir el sistema de control de acceso biométrico adecuado depende de varios factores que deben ser evaluados según las necesidades específicas de seguridad, comodidad y presupuesto de la organización.

La seguridad ha sido una prioridad para los seres humanos desde el inicio de la civilización, y con el avance de la tecnología, los métodos

Ahora que comprendemos el control de acceso, es elementary destacar la importancia de las empresas de seguridad privada en este contexto. Estas empresas son expertas en diseñar y ejecutar estrategias integrales de seguridad que incluyen el control de acceso como uno de sus pilares fundamentales.

De esta forma se garantiza una overall seguridad y fiabilidad en el acceso. Si quieres conocer con más detalle cómo funciona el control de acceso biométrico vocal puedes leer nuestro post sobre “Control de accesos mediante biometría de voz”

Las funciones a llevar a cabo por el vigilante de seguridad para un control de accesos se establece en cuatro pasos:

Si necesita algo más sofisticado, como la capacidad de realizar un seguimiento de la asistencia de los empleados y comprobar la temperatura corporal al entrar en el edificio, es posible que necesite un sistema sin contacto con funciones de gestión website de la asistencia.

¿Se puede burlar la autenticación biométrica? Los delincuentes pueden intentar utilizar datos robados a un usuario auténtico para burlar los lectores y acceder a zonas protegidas. Esto se puede intentar usando una foto que se encuentre en la intranet, presentarla en la cámara del lector de reconocimiento facial o usando membranas delgadas de cera aplicadas en los dedos para tratar de burlar los sensores de huellas dactilares.

Mejora la seguridad del proceso de compra, eliminando la posibilidad de fraude, reventa y acceso no autorizado.

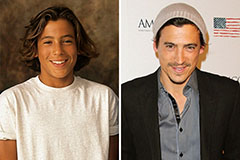

Andrew Keegan Then & Now!

Andrew Keegan Then & Now! Burke Ramsey Then & Now!

Burke Ramsey Then & Now! Soleil Moon Frye Then & Now!

Soleil Moon Frye Then & Now! Bo Derek Then & Now!

Bo Derek Then & Now! Batista Then & Now!

Batista Then & Now!